Arquitetura de segurança da informação empresarial - Enterprise information security architecture

A arquitetura de segurança da informação corporativa (ZBI) é uma parte da arquitetura corporativa com foco na segurança da informação em toda a empresa. O nome indica uma diferença que pode não existir entre empresas de pequeno / médio porte e organizações maiores.

Visão geral

Arquitetura de segurança da informação empresarial (EISA) é a prática de aplicar um método abrangente e rigoroso para descrever uma estrutura e comportamento atual e / ou futuro para os processos de segurança de uma organização, sistemas de segurança da informação, pessoal e subunidades organizacionais para que se alinhem com objetivos centrais da organização e direção estratégica. Embora frequentemente associado estritamente à tecnologia de segurança da informação , ele se relaciona mais amplamente à prática de segurança de otimização de negócios, pois trata da arquitetura de segurança de negócios, gerenciamento de desempenho e arquitetura de processos de segurança também.

A arquitetura de segurança da informação corporativa está se tornando uma prática comum nas instituições financeiras em todo o mundo . O objetivo principal da criação de uma arquitetura de segurança da informação corporativa é garantir que a estratégia de negócios e a segurança de TI estejam alinhadas. Dessa forma, a arquitetura de segurança da informação corporativa permite rastreabilidade desde a estratégia de negócios até a tecnologia subjacente.

Tópicos de arquitetura de segurança da informação empresarial

Posicionamento

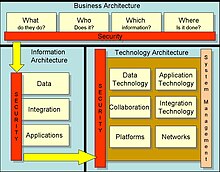

A arquitetura de segurança da informação corporativa foi formalmente posicionada pela Gartner em seu white paper chamado “ Incorporating Security in the Enterprise Architecture Process ”. Este foi publicado em 24 de janeiro de 2006. Desde esta publicação, a arquitetura de segurança deixou de ser uma arquitetura baseada em silos para se tornar uma solução focada na empresa que incorpora negócios, informações e tecnologia . A imagem abaixo representa uma visão unidimensional da arquitetura corporativa como uma arquitetura orientada a serviços . Também reflete a nova adição à família de arquitetura corporativa chamada “Segurança”. Arquitetura de negócios, arquitetura de informação e arquitetura de tecnologia costumavam ser chamadas de BIT. Agora com a segurança como parte da família de arquitetura, ele se tornou o BITS.

Os imperativos de mudança de arquitetura de segurança agora incluem coisas como

- Roteiros de negócios

- Requisitos legislativos e legais

- Roteiros de tecnologia

- Tendências da indústria

- Tendências de risco

- Visionários

Metas

- Fornece estrutura, coerência e coesão.

- Deve habilitar o alinhamento business-to-security.

- Definido de cima para baixo, começando com a estratégia de negócios.

- Certifique-se de que todos os modelos e implementações podem ser rastreados até a estratégia de negócios, requisitos de negócios específicos e princípios-chave.

- Fornece abstração para que fatores complicadores, como geografia e religião de tecnologia, possam ser removidos e reintegrados em diferentes níveis de detalhe apenas quando necessário.

- Estabeleça uma "linguagem" comum para a segurança da informação dentro da organização

Metodologia

A prática da arquitetura de segurança da informação corporativa envolve o desenvolvimento de uma estrutura de segurança de arquitetura para descrever uma série de arquiteturas de referência "atuais", "intermediárias" e "de destino" e aplicá-las para alinhar programas de mudança. Essas estruturas detalham as organizações, funções, entidades e relacionamentos que existem ou deveriam existir para executar um conjunto de processos de negócios. Essa estrutura fornecerá uma taxonomia e ontologia rigorosas que identificam claramente quais processos uma empresa executa e informações detalhadas sobre como esses processos são executados e protegidos. O produto final é um conjunto de artefatos que descrevem em vários níveis de detalhes exatamente o que e como um negócio opera e quais controles de segurança são necessários. Esses artefatos geralmente são gráficos.

Dadas essas descrições, cujos níveis de detalhe variam de acordo com a acessibilidade e outras considerações práticas, os tomadores de decisão são fornecidos os meios para tomar decisões informadas sobre onde investir recursos, onde realinhar as metas e processos organizacionais e quais políticas e procedimentos apoiarão o núcleo missões ou funções de negócios.

Um forte processo de arquitetura de segurança da informação empresarial ajuda a responder a perguntas básicas como:

- Qual é a postura de risco à segurança da informação da organização?

- A arquitetura atual está apoiando e agregando valor à segurança da organização?

- Como uma arquitetura de segurança pode ser modificada para agregar mais valor à organização?

- Com base no que sabemos sobre o que a organização deseja realizar no futuro, a arquitetura de segurança atual oferecerá suporte ou impedirá isso?

A implementação da arquitetura de segurança da informação corporativa geralmente começa com a documentação da estratégia da organização e outros detalhes necessários, como onde e como ela opera. O processo então desce em cascata para documentar competências essenciais distintas, processos de negócios e como a organização interage consigo mesma e com partes externas, como clientes, fornecedores e entidades governamentais.

Tendo documentado a estratégia e estrutura da organização, o processo de arquitetura então flui para os componentes discretos de tecnologia da informação, como:

- Organogramas, atividades e fluxos de processo de como a organização de TI opera

- Ciclos, períodos e tempos da organização

- Fornecedores de hardware, software e serviços de tecnologia

- Aplicativos e inventários e diagramas de software

- Interfaces entre aplicativos - isto é: eventos, mensagens e fluxos de dados

- Intranet, Extranet, Internet, eCommerce, links EDI com partes dentro e fora da organização

- Classificações de dados, bancos de dados e modelos de dados de suporte

- Hardware, plataformas, hospedagem: servidores, componentes de rede e dispositivos de segurança e onde eles são mantidos

- Redes locais e de longa distância, diagramas de conectividade com a Internet

Sempre que possível, todos os itens acima devem estar relacionados explicitamente à estratégia, metas e operações da organização . A arquitetura de segurança da informação corporativa documentará o estado atual dos componentes técnicos de segurança listados acima, bem como um estado futuro desejado do mundo ideal (Arquitetura de Referência) e, finalmente, um estado futuro "Alvo" que é o resultado de compensações e compromissos de engenharia vs . o ideal. Essencialmente, o resultado é um conjunto de modelos aninhados e inter-relacionados, geralmente gerenciados e mantidos com softwares especializados disponíveis no mercado.

Esse mapeamento exaustivo das dependências de TI tem sobreposições notáveis com os metadados no sentido geral de TI e com o conceito ITIL do banco de dados de gerenciamento de configuração . Manter a precisão de tais dados pode ser um desafio significativo.

Junto com os modelos e diagramas, vai um conjunto de melhores práticas destinadas a garantir adaptabilidade, escalabilidade , gerenciabilidade, etc. Essas melhores práticas de engenharia de sistemas não são exclusivas da arquitetura de segurança da informação corporativa, mas são essenciais para seu sucesso. Eles envolvem coisas como componentização, comunicação assíncrona entre componentes principais, padronização de identificadores de chave e assim por diante.

A aplicação bem-sucedida da arquitetura de segurança da informação corporativa requer um posicionamento apropriado na organização. A analogia do planejamento urbano é freqüentemente invocada neste contexto e é instrutiva.

Um resultado intermediário de um processo de arquitetura é um inventário abrangente de estratégia de segurança de negócios, processos de segurança de negócios, organogramas , inventários de segurança técnica, diagramas de sistema e interface e topologias de rede e os relacionamentos explícitos entre eles. Os inventários e diagramas são apenas ferramentas de suporte à tomada de decisões. Mas isso não é suficiente. Deve ser um processo vivo.

A organização deve projetar e implementar um processo que garanta um movimento contínuo do estado atual para o estado futuro. O estado futuro geralmente será uma combinação de um ou mais

- Fechando as lacunas que estão presentes entre a estratégia atual da organização e a capacidade das dimensões de segurança de TI para apoiá-la

- Eliminar as lacunas que estão presentes entre a estratégia de organização futura desejada e a capacidade das dimensões de segurança de suportá-la

- Atualizações e substituições necessárias que devem ser feitas na arquitetura de segurança de TI com base na viabilidade do fornecedor, idade e desempenho de hardware e software, problemas de capacidade, requisitos regulamentares conhecidos ou previstos e outros problemas não explicitamente orientados pelo gerenciamento funcional da organização.

- Em uma base regular, o estado atual e o estado futuro são redefinidos para levar em conta a evolução da arquitetura, mudanças na estratégia organizacional e fatores puramente externos, como mudanças na tecnologia e requisitos de cliente / fornecedor / governo, e mudanças internas e externas cenários de ameaças ao longo do tempo.

Estrutura de arquitetura de segurança de alto nível

As estruturas de arquitetura de segurança da informação corporativa são apenas um subconjunto das estruturas de arquitetura corporativa. Se tivéssemos que simplificar a abstração conceitual da arquitetura de segurança da informação corporativa dentro de uma estrutura genérica, a imagem à direita seria aceitável como uma estrutura de arquitetura de segurança conceitual de alto nível.

Outras estruturas de arquitetura corporativa aberta são:

- Estrutura e metodologia SABSA

- Estrutura de Arquitetura do Departamento de Defesa dos EUA (DoD) (DoDAF)

- Extended Enterprise Architecture Framework (E2AF) do Institute For Enterprise Architecture Developments .

- Arquitetura Corporativa Federal do Governo dos Estados Unidos (FEA)

- Estrutura de Arquitetura Integrada da Capgemini

- Estrutura de Arquitetura (MODAF) do Ministério da Defesa do Reino Unido (MOD)

- NIH Enterprise Architecture Framework

- Arquitetura de Segurança Aberta

- Estrutura de Arquitetura Corporativa de Garantia de Informação (IAEAF)

- Estrutura de modelagem orientada a serviços (SOMF)

- O Open Group Architecture Framework (TOGAF)

- Zachman Framework

- Segurança cibernética corporativa (livro)

Relacionamento com outras disciplinas de TI

A arquitetura de segurança da informação corporativa é um componente chave do processo de governança da tecnologia de segurança da informação em qualquer organização de tamanho significativo. Cada vez mais empresas estão implementando um processo formal de arquitetura de segurança corporativa para dar suporte à governança e ao gerenciamento de TI.

No entanto, conforme observado no parágrafo inicial deste artigo, idealmente se relaciona de forma mais ampla com a prática de otimização de negócios, pois trata da arquitetura de segurança de negócios, gerenciamento de desempenho e arquitetura de segurança de processos também. A arquitetura de segurança da informação corporativa também está relacionada ao gerenciamento de portfólio de segurança de TI e metadados no sentido de TI corporativa.

Veja também

- Arquitetura empresarial

- Planejamento de arquitetura empresarial

- Segurança da informação

- Garantia de Informação

Referências

Leitura adicional

- Carbone, JA (2004). Kit de ferramentas de arquitetura de TI. Série de computação empresarial. Upper Saddle River, NJ, Prentice Hall PTR.

- Cook, MA (1996). Construindo arquiteturas de informação empresarial: reengenharia de sistemas de informação. Livros profissionais da Hewlett-Packard. Upper Saddle River, NJ, Prentice Hall.

- Fowler, M. (2003). Padrões de arquitetura de aplicativos corporativos. A série de assinaturas Addison-Wesley. Boston, Addison-Wesley.

- Integração SABSA com TOGAF .

- Groot, R., M. Smits e H. Kuipers (2005). " Um Método para Redesenhar os Portfólios de SI em Grandes Organizações ", Anais da 38ª Conferência Internacional Anual do Havaí sobre Ciências do Sistema (HICSS'05). Faixa 8, pág. 223a. IEEE .

- Steven Spewak e SC Hill (1993). Planejamento da arquitetura corporativa: desenvolvendo um blueprint para dados, aplicativos e tecnologia. Boston, QED Pub. Grupo.

- Woody, Aaron (2013). Segurança corporativa: uma abordagem centrada em dados para proteger a empresa . Birmingham, Reino Unido. Packt Publishing Ltd.